CERTIFICAZIONE EIPASS --> Modulo 4 + RISPOSTE ESATTE ALLE DOMANDE D'ESAME | Prove d'esame di Elementi di Informatica | Docsity

Principi generali della protezione dei dati personali - qualità, conservazione, sicurezza e integrità dei dati

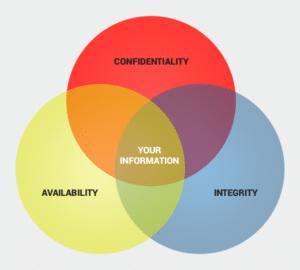

Accesso, sicurezza informatica, tutela dei dati personali (e responsabilità) - ICT Security Magazine